США и разведка по открытым источникам информации

О новой форме шпионажа, которая бурно развилась благодаря новым технологиям и под влиянием событий на Украине, пишет в издании Rest of World Лео Шварц: «Второкурсник Университета Алабамы Джастин Педен под псевдонимом Intel Crab стал источником информации о разворачивающейся войне между Украиной и Россией. Из своей комнаты в общежитии 20-летний парень просматривает спутниковые снимки, видеоролики TikTok и каналы безопасности, делясь результатами, такими как передвижения войск и модели самолетов, и имеет уже более 220 000 подписчиков в Twitter».

По словам Педена, его посты читают около 20 миллионов человек. А начал он заниматься этим еще в 13-летнем возрасте, когда Крым стал российским. Педен создал аккаунт в Twitter, притворяясь, что живет в Донбассе, чтобы общаться с украинцами оттуда (через Google Translate). Как считают, сегодня постами Джастина Педена активно пользуются для анализа обстановки разведслужбы Украины. Педен стал одной из самых заметных фигур в сфере разведки с открытым исходным кодом (OSINT) в Twitter.

Собственно, об OSINT (Open Source INTelligence) – разведке по открытым источникам информации – известно давно. Задолго до Интернета, утверждает Лео Шварц, разведки всего мира 80 % данных получали из открытых источников: газет, интервью, радио- и телепередач. Широко известна история, как в конце 1950-х годов в ЦРУ узнали о схеме электрификации Урала для предприятий ядерной промышленности благодаря фото в журнале «Огонек».

В эпоху сетей поиск и обработка открытой, условно открытой и полуоткрытой информации превратились в развитую отрасль информационной работы, получившую название OSINT (Open Source INTelligence). Методики и инструменты открытой разведки общедоступны. Зачастую наиболее эффективные шпионы сегодня не те, кто крадет секреты из сейфов иностранных посольств или вербуя агентов, а сидящие дома на диване перед компьютером IT-cпециалисты.

Чаще всего они даже не знают конечной цели поиска, монотонно отрабатывая мониторинг заурядных тем, а уже результаты их работы становятся материалом для аналитиков следующего уровня. По мнению специалистов, исследователи OSINT действуют на периферии конфликтов по крайней мере с 2014 года, прочёсывая свободно доступные ресурсы, такие как Google Maps и сервис спутниковых снимков Maxar Technologies.

Особенно широкое распространение эти методы приобрели после начала вооружённого конфликта на Украине. «Специализированные аккаунты в Twitter, такие как Intel Crab, Calibre Obscura, Aurora Intel, поразили жаждущую информации общественность анализом перемещений во время российского вторжения, используя новые доступные технологии для вскрытия ключевых действий в режиме реального времени», – пишет Лео Шварц.

Киаран О'Коннор, аналитик Института стратегического диалога, считает, что многие любители OSINT начали свою деятельность ещё с гражданской войны в Сирии в 2011 году. Исследователи OSINT используют информацию, доступную любому человеку. Сообщество этих специалистов делится советами о том, где найти информацию, как ее анализировать для идентификации маркеров, таких как теги геолокации и серийные номера. После использования этих данных для отслеживания чего угодно, от военной активности до потоков оружия, исследователи публикуют свои результаты на платформах социальных сетей, таких как Discord, Twitter и Facebook* (запрещён в России).

У ЦРУ, пишет итальянская газета Giornale, долгое время был неофициальный девиз: «Если это не секрет, это неважно», но переход к сбору информации из открытых источников отменил это правило. Появление Интернета, социальных сетей, методологии сбора спутниковых изображений, которая радикально изменилась за последние 10 лет, открыло возможности свободного доступа к фотографиям высокого разрешения, сделанным частными компаниями, стало для разведки настоящим «землетрясением», изменившим способ сбора данных и управления ими.

«Одиночный и случайный наблюдатель, оснащенный простым смартфоном, который выкладывает в сеть видео поезда с танками, геолокируя его, зачастую оказывается более эффективным разведчиком, чем тот, кто способен завладеть секретной перепиской или оперативным приказом», – отмечает Giornale.

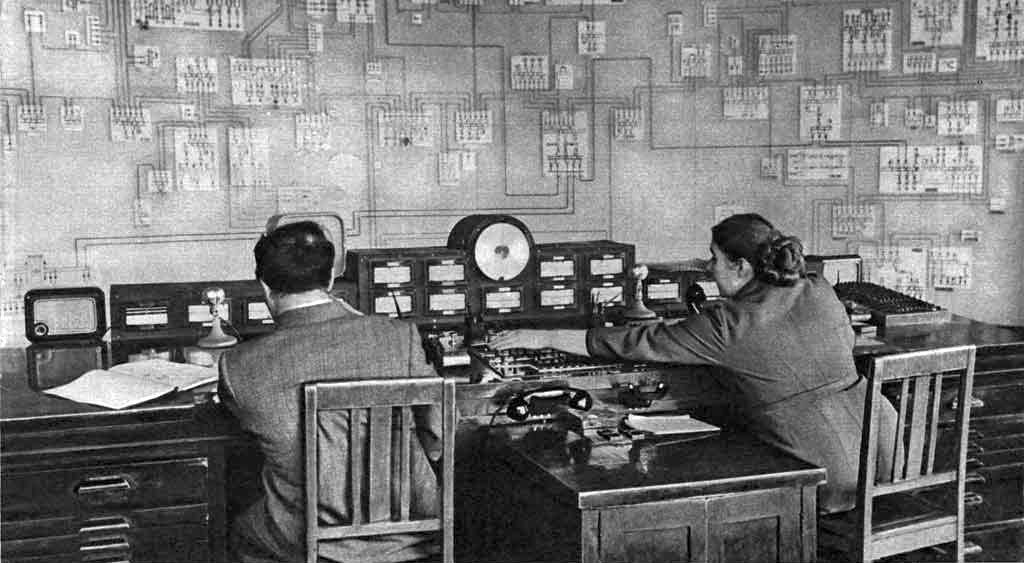

OSINT в США ведёт свое происхождение от создания Службы мониторинга иностранных трансляций (FBMS). В 1996 году Комиссия Аспина-Брауна (Комиссия по роли и возможностям разведывательного сообщества США) заявила, что доступ США к открытым источникам должен стать "главным приоритетом" финансирования. В июле 2004 года Комиссия по расследованию терактов 11 сентября рекомендовала создать специальное разведывательное агентство для сбора и анализа информации из открытых источников. В марте 2005 года Комиссия по разведке Ирака рекомендовала создать в ЦРУ управление с открытым исходным кодом.

В результате в ноябре 2005 года директор Национальной разведки США объявил о создании Центра DNI для сбора «информации, доступной из Интернета, баз данных, прессы, радио, телевидения, видео, геопространственных данных, фотографий и коммерческих изображений». Центр поглотил ранее существовавшую Службу иностранного вещания ЦРУ (FBI), созданную в 1941 году. Затем, после событий 11 сентября, закон о реформе разведки и предотвращении терроризма объединил FBI и другие службы в офис директора Национальной разведки, создав Open Source Enterprise.

Инвестирует в инструменты, помогающие в сборе и анализе OSINT, и частный бизнес. Например, In-Q-Tel, венчурная фирма ЦРУ в Арлингтоне, штат Вирджиния, помогает компаниям разрабатывать инструменты веб-мониторинга и прогнозного анализа. Вероятно, из этого источника финансируется и деятельность «сидящих на диванах» IT-cпециалистов на Украине.